有时候从安全角度和分类管理角度而言,我们在使用oss时候可能会创建很多个Bucketk,且从属于不同的用户,那么独立权限就显得尤为重要了,下面讲解独立为子用户授权一个Bucketd的完全控制权限:

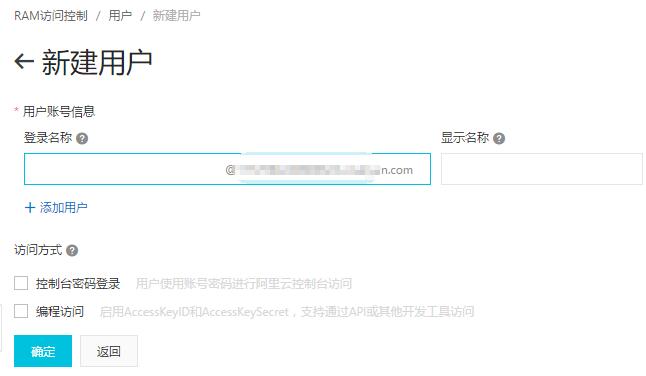

1、创建子用户:

2、创建Bucket

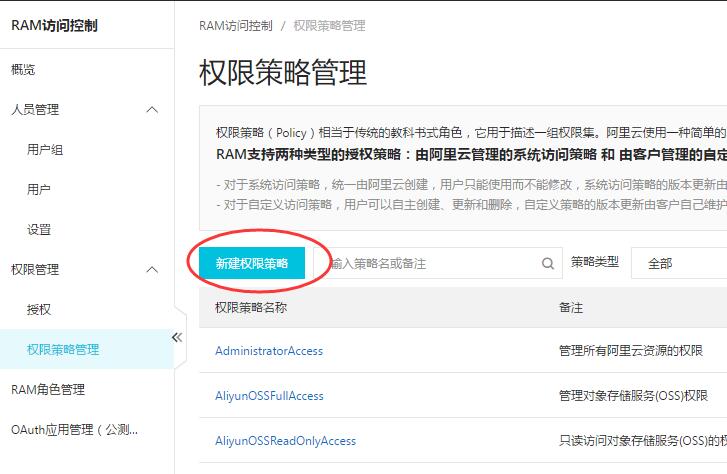

3、创建策略

假设您的 Bucket 名称为 “mypicture”。

{

"Version": "1", "Statement":

[

{

"Effect": "Allow",

"Action": "oss:*",

"Resource":

[

"acs:oss:*:*:mypicture",

"acs:oss:*:*:mypicture/*"

]

}

]

}在脚本中配置修改相对应的语言即可【注意对应好自己的Bucket 名称】,然后对子用户生成access。

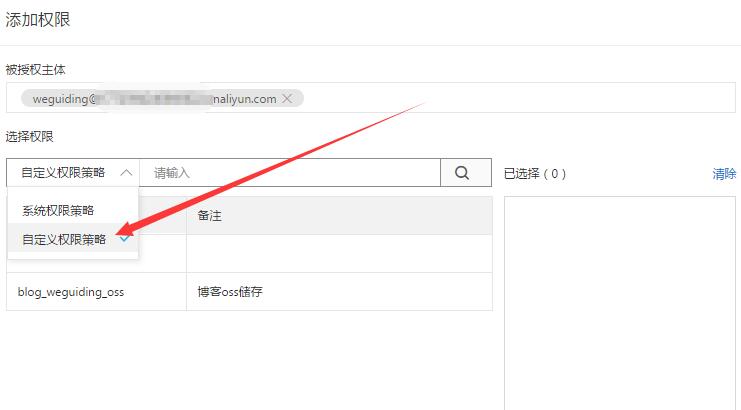

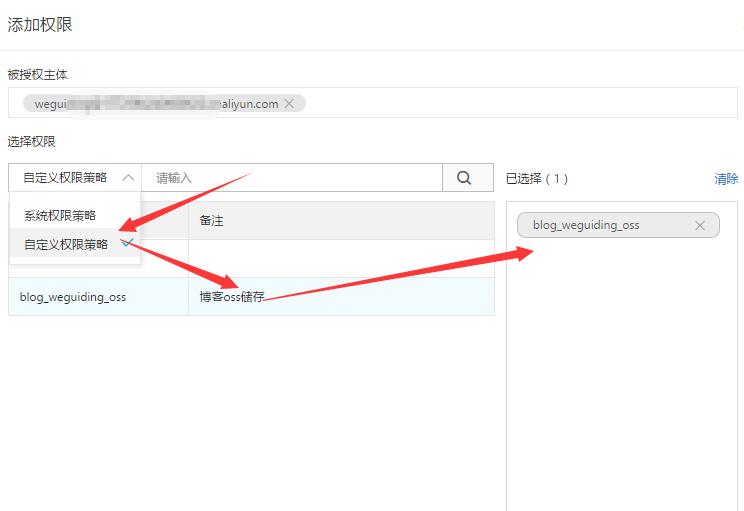

4、角色绑定权限组

对应的角色就配置好独立权限啦。如有疑问欢迎留言咨询。

附加:创建子账户AccessKey

1、点击需要创建AccessKey的用户,进入子账户设置

2、创建对应账号的AccessKey